Те, що в Інтернеті повно вірусів, сьогодні нікого не дивує. Багато користувачів сприймають ситуації, пов 'язані з їх впливом на системи або особисті дані, м' яко кажучи, дивлячись крізь пальці, але тільки до тих пір, поки в системі конкретно не обгрунтується вірус-шифрувальшик. Як вилікувати і розшифрувати дані, що зберігаються на жорсткому диску, більшість рядових юзерів не знає. Тому цей контингент і "ведеться" на вимоги, що висуваються зловмисниками. Але давайте подивимося, що можна зробити в разі виявлення такої загрози або для недопущення її проникнення в систему.

- Що таке вірус-шифрувальник?

- Як загроза проникає в систему?

- Різновиди вірусів і трохи історії

- Методика впливу на файли користувача

- Проблеми розшифрування використовуваних алгоритмів

- Вірус-шифрувальник: як вилікувати і розшифрувати файли і чи можна це зробити?

- Перший засіб для усунення загрози

- Рішення, що пропонуються розробниками антивірусного ПЗ

- Кардинальне вирішення проблеми

- Замість післямови

Що таке вірус-шифрувальник?

Загроза такого типу використовує стандартні і нестандартні алгоритми шифрування файлів, які повністю змінюють їх вміст і блокують доступ. Наприклад, відкрити текстовий зашифрований файл для читання або редагування, так само як і відтворити мультимедійний контент (графіка, відео або аудіо), після впливу вірусу буде абсолютно неможливо. Навіть стандартні дії копіювання або переміщення об 'єктів виявляються недоступними.

Сама програмна начинка вірусу є тим засобом, який шифрує дані таким чином, що відновити їх вихідний стан навіть після видалення загрози з системи не завжди буває можливо. Зазвичай такі шкідливі програми створюють власні копії і осідають в системі дуже глибоко, тому вірус-шифрувальник файлів буває видалити повністю неможливо. Деінсталюючи основну програму або видаляючи основне тіло вірусу, користувач не позбавляється від впливу загрози, не кажучи вже про відновлення зашифрованої інформації.

Як загроза проникає в систему?

Як правило, загрози цього типу здебільшого орієнтовані на великі комерційні структури і можуть проникати на комп 'ютери через поштові програми, коли якийсь співробітник відкриває нібито вкладений документ в електронній пошті, що являє собою, скажімо, доповнення до якогось договору про співпрацю або до плану поставок товару (комерційні пропозиції з вкладеннями з сумнівних джерел - перша стезя для вірусу).

Біда в тому, що вірус-шифрувальник на машині, що має доступ до локальної мережі, здатний адаптуватися і в ній, створюючи власні копії не тільки в мережевому оточенні, але і на адміністраторському терміналі, якщо на ньому відсутні необхідні засоби захисту у вигляді антивірусного ПЗ, файрвола або брендмауера.

Іноді такі загрози можуть проникати і в комп 'ютерні системи пересічних користувачів, які за великим рахунком інтересу для зловмисників не становлять. Відбувається це в момент встановлення якихось програм, завантажених з сумнівних інтернет-ресурсів. Багато юзерів при старті завантаження ігнорують попередження антивірусної системи захисту, а в процесі інсталяції не звертають уваги на пропозиції установки додаткового ПЗ, панелей або плагінів для браузерів, а потім, що називається, кусають лікті.

Різновиди вірусів і трохи історії

В основному загрози цього типу, зокрема найнебезпечніший вірус-шифрувальник No_more_ransom, класифікуються не тільки як інструменти шифрування даних або блокування доступу до них. Насправді всі такі шкідливі додатки відносяться до категорії здирників. Іншими словами, зловмисники вимагають певну мзду за розшифровку інформації, вважаючи, що без початкової програми провести цей процес буде неможливо. Частково так воно і є.

Але, якщо копнути в історію, можна помітити, що одним з найперших вірусів цього типу, який щоправда, не виставляв вимоги по грошах, був сумнозвісний апплет I Love You, який повністю зашифровував у системах користувача файли мультимедіа (в основному музичні треки). Розшифровка файлів після вірусу-шифрувальника на той момент виявлялася неможливою. Зараз саме з цією загрозою боротися можна елементарно.

Але ж і розвиток самих вірусів або використовуваних алгоритмів шифрування на місці не стоїть. Чого тільки немає серед вірусів - тут вам і XTBL, і CBF, і Breaking_Bad, і Ця електронна адреса захищена від спам-ботів. Вам необхідно увімкнути JavaScript, щоб побачити її., і ще купа всякої гидоти.

Методика впливу на файли користувача

І якщо до недавнього часу більшість атак проводилося з використанням алгоритмів RSA-1024 на основі шифрування AES з такою ж битністю, той же вірус-шифрувальник No_more_ransom сьогодні представлений в декількох інтерпретаціях, що використовують ключі шифрування на основі технологій RSA-2048 і навіть RSA-3072.

Проблеми розшифрування використовуваних алгоритмів

Біда в тому, що сучасні системи дешифрування перед лицем такої небезпеки виявилися безсилими. Розшифровка файлів після вірусу-шифрувальника на основі AES256 ще абияк підтримується, а за умови більш високої бітності ключа практично всі розробники просто розводять руками. Це, до речі, офіційно підтверджено фахівцями з "Лабораторії Касперського" і компанії Eset.

У самому примітивному варіанті користувачеві, який звернувся до служби підтримки, пропонується надіслати зашифрований файл і його оригінал для порівняння і проведення подальших операцій з визначення алгоритму шифрування і методів відновлення. Але, як правило, в більшості випадків це результату не дає. Але вірус-шифрувальник розшифрувати файли може і сам, як вважається, за умови того, що жертва погодиться з умовами зловмисників і виплатить певну суму в грошовому еквіваленті. Однак така постановка питання викликає законні сумніви. І ось чому.

Вірус-шифрувальник: як вилікувати і розшифрувати файли і чи можна це зробити?

Як стверджується, після оплати хакери активують дешифрування через віддалений доступ до свого вірусу, який сидить в системі, або через додатковий апплет, якщо тіло вірусу видалено. Виглядає це більш ніж сумнівно.

Хочеться відзначити і той факт, що в Інтернеті повно фейкових постів про те, що, мовляв, необхідна сума була сплачена, а дані успішно відновлені. Це все брехня! І правда - де гарантія, що після оплати вірус-шифрувальник в системі не активується знову? Зрозуміти психологію зломщиків неважко: заплатив один раз - заплатиш знову. А якщо мова йде про особливо важливу інформацію на кшталт специфічних комерційних, наукових або військових розробок, володарі такої інформації готові заплатити скільки завгодно, лише б файли залишилися в цілості і збереження.

Перший засіб для усунення загрози

Такий за своєю природою вірус-шифрувальник. Як вилікувати і розшифрувати файли після впливу загрози? Та ніяк, якщо немає підручних засобів, які теж не завжди допомагають. Але спробувати можна.

Припустимо, що в системі з 'явився вірус-шифрувальник. Як вилікувати заражені файли? Для початку слід провести поглиблене сканування системи без застосування технології S.M.A.R.T., яка передбачає виявлення загроз виключно при пошкодженні завантажувальних секторів і системних файлів.

Бажано не використовувати наявний штатний сканер, який вже пропустив загрозу, а застосувати портативні утиліти. Оптимальним варіантом стане завантаження з диска Kaspersky Rescue Disk, яка може стартувати ще до початку роботи операційної системи.

Але це всього половина справи, оскільки таким чином можна позбутися тільки від самого вірусу. А ось з дешифратором буде складніше. Але про це трохи пізніше.

Є ще одна категорія, під яку потрапляють віруси-шифрувальники. Як розшифрувати інформацію, буде сказано окремо, а поки зупинимося на тому, що вони можуть абсолютно відкрито існувати в системі у вигляді офіційно встановлених програм і додатків (нахабство зловмисників не знає межі, оскільки загроза навіть не намагається маскуватися).

У цьому випадку слід використовувати розділ програм і компонентів, де проводиться стандартне видалення. Однак потрібно звернути увагу і на те, що стандартний деінсталятор Windows-систем повністю всі файли програми не видаляє. Зокрема, вірус-шифрувальник ransom здатний створювати власні папки в кореневих директоріях системи (зазвичай це каталоги Csrss, де присутній однойменний виконуваний файл csrss.exe). Як основне місце розташування вибираються теки Windows, System32 або власні директорії (Users на системному диску).

Крім того, вірус-шифрувальник No_more_ransom прописує в реєстрі власні ключі у вигляді посилання начебто на офіційну системну службу Client Server Runtime Subsystem, що багатьох вводить в оману, оскільки ця служба повинна відповідати за взаємодію клієнтського і серверного ПЗ. Сам ключ розташовується в теці Run, до якої можна дістатися через гілку HKLM. Зрозуміло, що вилучати такі ключі потрібно буде вручну.

Щоб було простіше, можна скористатися утилітами на кшталт iObit Uninstaller, які проводять пошук залишкових файлів і ключів реєстру автоматично (але тільки за умови, що вірус у системі видно як встановлений додаток). Але це найпростіше, що можна зробити.

Рішення, що пропонуються розробниками антивірусного ПЗ

Розшифровка вірусу-шифрувальника, як вважається, може проводитися за допомогою спеціальних утиліт, хоча при наявності технологій з ключем 2048 або 3072 біта на них особливо розраховувати не варто (до того ж багато з них видаляють файли після дешифрування, а потім повстарновлені файли зникають з вини присутності тіла вірусу, яке не було видалено до цього)

Проте спробувати можна. З усіх програм варто виділити RectorDecryptor і ShadowExplorer. Як вважається, поки нічого краще створено не було. Але проблема може полягати ще й у тому, що при спробі застосування дешифратора гарантії того, що виліковувані файли не будуть видалені, немає. Тобто, якщо не позбутися вірусу спочатку, будь-яка спроба дешифрування буде приречена на провал.

Крім видалення зашифрованої інформації може бути і летальний результат - непрацездатною виявиться вся система. Крім того, сучасний вірус-шифрувальник здатний впливати не тільки на дані, що зберігаються на жорсткому диску комп 'ютера, але і на файли в хмарному сховищі. А тут рішень щодо відновлення інформації немає. До того ж, як виявилося, в багатьох службах вживаються недостатньо ефективні заходи захисту (той же вбудований в Windows 10 OneDrive, який схильний до впливу прямо з операційної системи).

Кардинальне вирішення проблеми

Як вже зрозуміло, більшість сучасних методик позитивного результату при зараженні подібними вірусами не дає. Звичайно, якщо є оригінал пошкодженого файлу, його можна відправити на експертизу в антивірусну лабораторію. Правда, досить серйозні сумніви викликає і те, що пересічний користувач буде створювати резервні копії даних, які при зберіганні на жорсткому диску теж можуть піддатися впливу шкідливого коду. А про те, що щоб уникнути неприємностей юзери копіюють інформацію на знімні носії, мова не йде взагалі.

Таким чином, для кардинального вирішення проблеми висновок напрошується сам собою: повне форматування вінчестера і всіх логічних розділів з видаленням інформації. А що робити? Доведеться пожертвувати, якщо не хочете, щоб вірус або його самозбережена копія активувалися в системі знову.

Для цього не варто використовувати засоби самих Windows-систем (мається на увазі форматування віртуальних розділів, оскільки при спробі доступу до системного диска буде видана заборона). Краще застосовувати завантаження з оптичних носіїв на кшталт LceCD або установчих дистрибутивів, наприклад створених за допомогою утиліти Media Creation Tool для Windows 10.

Перед початком форматування за умови видалення вірусу з системи можна спробувати відновити цілісність системних компонентів через командний рядок (sfc/scannow), але в плані дешифрування і розблокування даних це ефекту не дасть. Тому 1916 at c: - єдино правильне можливе рішення, подобається вам це чи ні. Тільки так і можна повністю позбутися загроз цього типу. На жаль, по-іншому - ніяк! Навіть лікування стандартними засобами, пропонованими більшістю антивірусних пакетів, виявляється безсилим.

Замість післямови

У плані напрошуваних висновків можна сказати тільки те, що єдиного та універсального рішення щодо усунення наслідків впливу такого роду загроз на сьогоднішній день не існує (сумно, але факт - це підтверджено більшістю розробників антивірусного ПЗ і фахівцями в галузі криптографії).

Залишається неясним, чому поява алгоритмів на основі 1024-, 2048- і 3072-бітного шифрування пройшла повз тих, хто безпосередньо займається розробкою і впровадженням таких технологій? Адже на сьогоднішній день найперспективнішим і найбільш захищеним вважається алгоритм AES256. Зауважте! 256! Ця система сучасним вірусам, як виявляється, і в підмітки не годиться. Що говорити тоді про спроби розшифровки їх ключів?

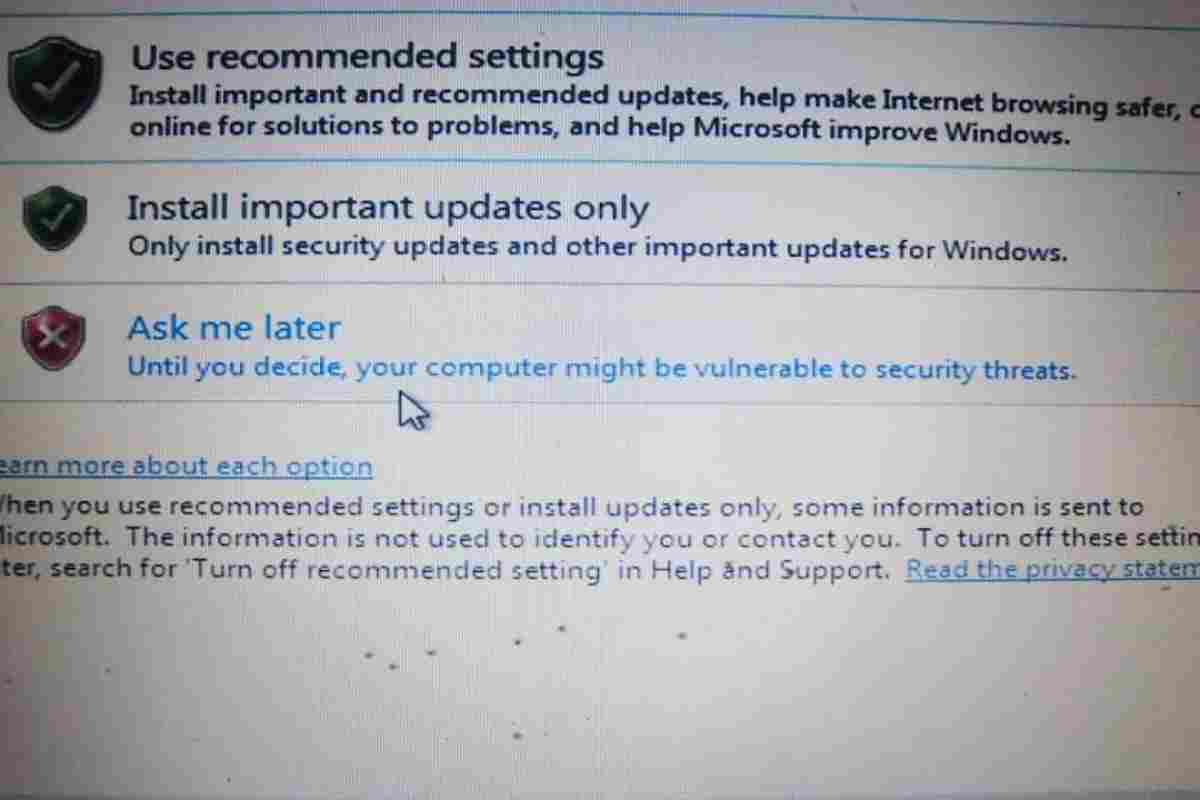

Як би там не було, уникнути впровадження загрози в систему можна досить просто. У найпростішому варіанті слід перевіряти всі вхідні повідомлення з вкладеннями в програмах Outlook, Thunderbird і в інших поштових клієнтах антивірусом відразу ж після отримання і ні в якому разі не відкривати вкладення до закінчення перевірки. Також слід уважно читати пропозиції щодо встановлення додаткового ПЗ при інсталяції деяких програм (зазвичай вони написані дуже дрібним шрифтом або замасковані під стандартні надбудови на зразок оновлення Flash Player або чогось ще). Компоненти мультимедіа краще оновлювати через офіційні сайти. Тільки так і можна хоча б якось перешкоджати проникненню таких загроз у власну систему. Наслідки можуть бути абсолютно непередбачуваними, якщо врахувати, що віруси цього типу моментально поширюються в локальній мережі. А для фірми такий оборот подій може обернутися справжнім крахом всіх починань.

Нарешті, і системний адміністратор не повинен сидіти без діла. Програмні засоби захисту в такій ситуації краще виключити. Той самий файрвол (міжмережевий екран) повинен бути не програмним, а "залізним" (природно, із супутнім ПЗ на борту). І, само собою зрозуміло, що економити на придбанні антивірусних пакетів теж не варто. Краще купити ліцензійний пакет, а не встановлювати примітивні програми, які нібито забезпечують захист в реальному часі тільки зі слів розробника.

І якщо вже загроза в систему все ж проникла, послідовність дій повинна включати в себе видалення самого тіла вірусу, а тільки потім спроби дешифрування пошкоджених даних. В ідеалі - повне форматування (зауважте, не швидке з очищенням змісту, а саме повне, бажано з відновленням або заміною існуючої файлової системи, завантажувальних секторів і записів).